コマンドラインから CentOS 7 を Samba4 AD に統合する - パート 14

このガイドでは、Authconfig ソフトウェアを使用してコマンドラインからグラフィカル ユーザー インターフェイスのないCentOS 7 サーバーを Samba4 Active Directory ドメイン コントローラーに統合する方法を説明します。

このタイプの設定では、Samba が保持する単一の集中アカウント データベースが提供され、AD ユーザーがネットワーク インフラストラクチャ全体で CentOS サーバーに対して認証できるようになります。

要件

- Ubuntu 上で Samba4 を使用して Active Directory インフラストラクチャを作成する

- CentOS 7.3 インストールガイド

ステップ 1: Samba4 AD DC 用に CentOS を構成する

1. CentOS 7 サーバーを Samba4 DC に参加させる前に、ネットワーク インターフェイスが DNS 経由でドメインをクエリするように適切に設定されていることを確認する必要があります。サービス。

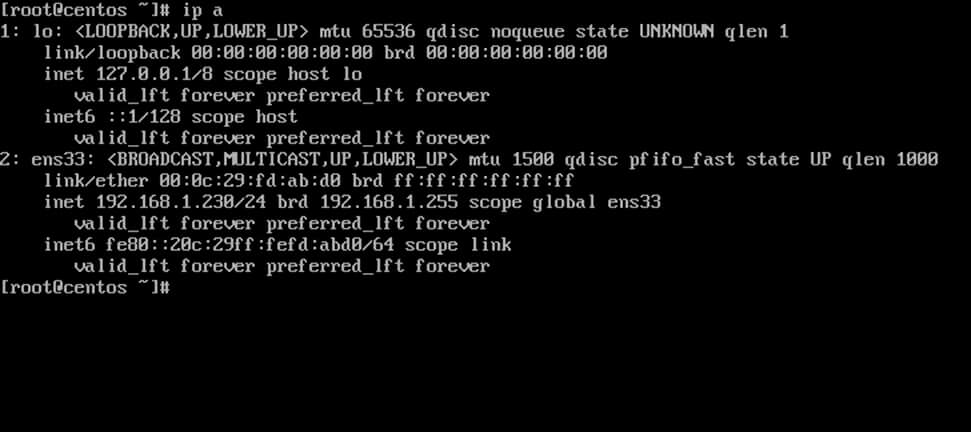

ip address コマンドを実行してマシンのネットワーク インターフェイスを一覧表示し、インターフェイス名 (この例では ens33 など) に対して nmtui-edit コマンドを発行して、編集する特定の NIC を選択します。以下に図示されています。

ip address

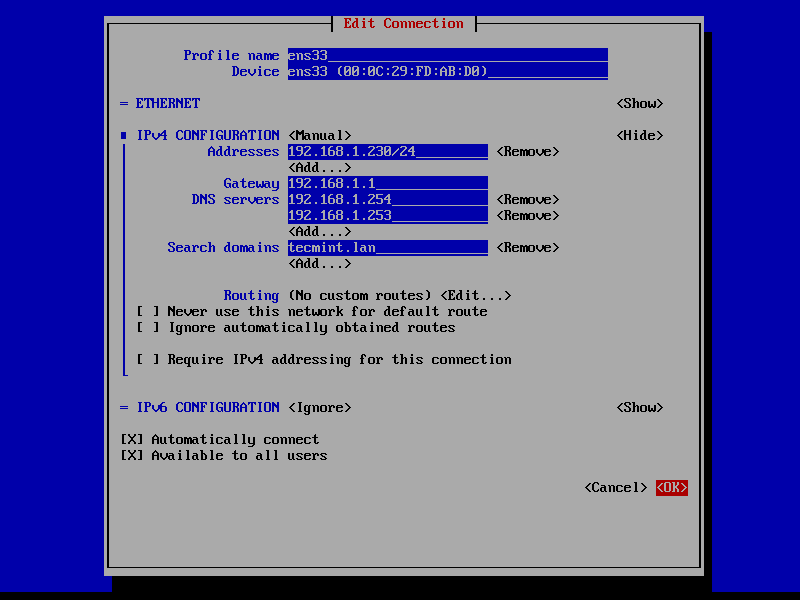

nmtui-edit ens33

2. 編集のためにネットワーク インターフェイスを開いたら、LAN に最適な静的 IPv4 構成を追加し、DNS サーバーの Samba AD ドメイン コントローラー IP アドレスをセットアップしていることを確認します。

また、検索ドメイン フィールドにドメインの名前を追加し、[TAB] キーを使用して [OK] ボタンに移動して変更を適用します。

ドメイン DNS レコードに短縮名のみを使用する場合、ファイルされた検索ドメインにより、対応するドメインが DNS 解決 (FQDN) によって自動的に追加されることが保証されます。

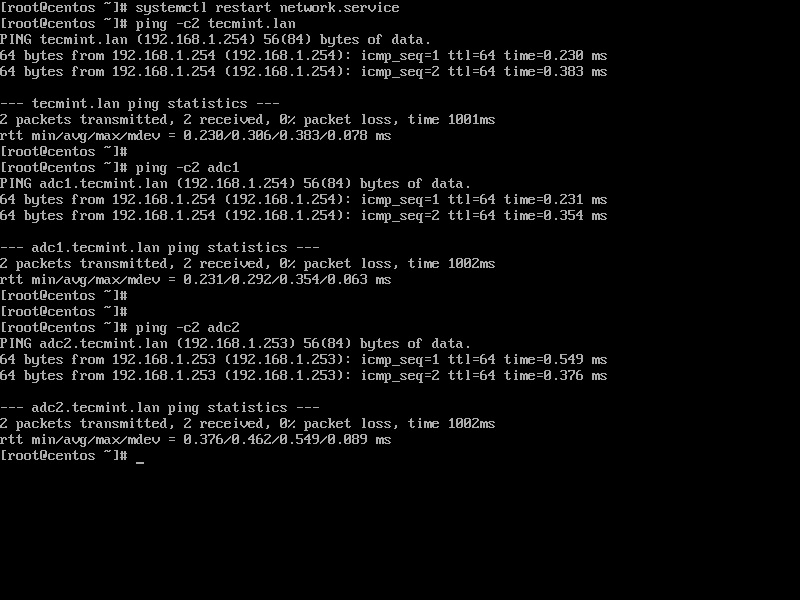

3. 最後に、ネットワーク デーモンを再起動して変更を適用し、次に示すようにドメイン名とドメイン コントローラーの短縮名に対して一連の ping コマンドを発行して、DNS 解決が適切に構成されているかどうかをテストします。下に。

systemctl restart network.service

ping -c2 tecmint.lan

ping -c2 adc1

ping -c2 adc2

4. また、次のコマンドを実行して、マシンのホスト名を構成し、マシンを再起動して設定を適切に適用します。

hostnamectl set-hostname your_hostname

init 6

以下のコマンドを使用して、ホスト名が正しく適用されたかどうかを確認します。

cat /etc/hostname

hostname

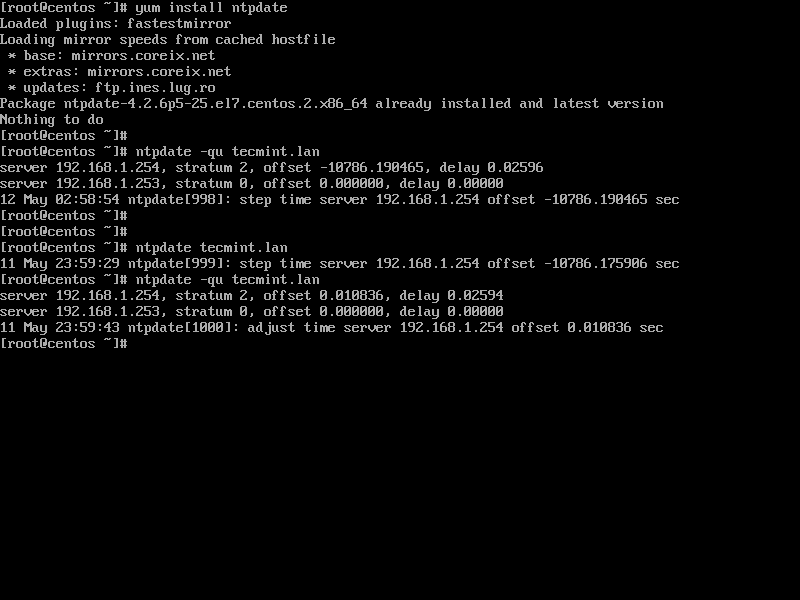

5. 最後に、root 権限で以下のコマンドを発行して、現地時間を Samba4 AD DC と同期します。

yum install ntpdate

ntpdate domain.tld

ステップ 2: CentOS 7 サーバーを Samba4 AD DC に参加させる

6. CentOS 7 サーバーを Samba4 Active Directory に参加させるには、まず root 権限を持つアカウントから次のパッケージをマシンにインストールします。

yum install authconfig samba-winbind samba-client samba-winbind-clients

7. CentOS 7 サーバーをドメイン コントローラーに統合するには、root 権限で authconfig-tui グラフィカル ユーティリティを実行し、以下で説明するように以下の構成を使用します。

authconfig-tui

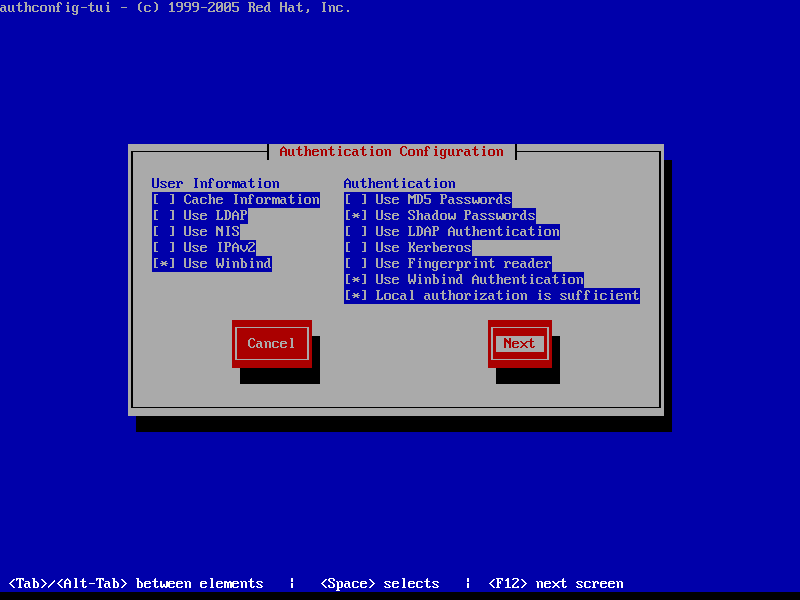

最初のプロンプト画面で次を選択します。

ユーザー情報:

- Winbind を使用する

[認証] タブで[スペース] キーを押して選択します。

- シャドウ パスワードを使用する

- Winbind 認証を使用する

- ローカル認証で十分です

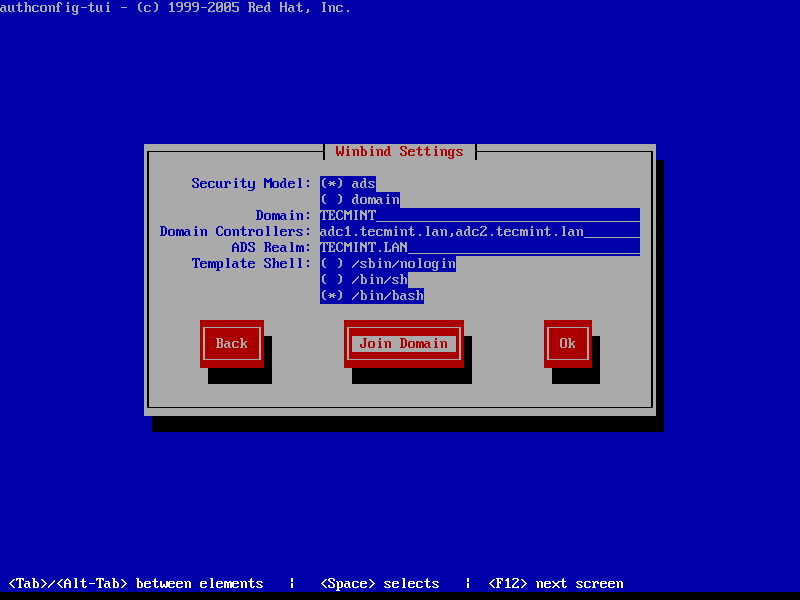

8. [次へ] をクリックして Winbind 設定画面に進み、以下に示すように設定します。

- セキュリティ モデル: 広告

- ドメイン=あなたのドメイン (大文字を使用)

- ドメイン コントローラー=ドメイン マシンの FQDN (複数の場合はカンマ区切り)

- ADS レルム=YOUR_DOMAIN.TLD

- テンプレート シェル=/bin/bash

9. ドメイン参加を実行するには、[tab] キーを使用して [ドメインに参加] ボタンに移動し、[Enter] キーを押します。ドメインに参加します。

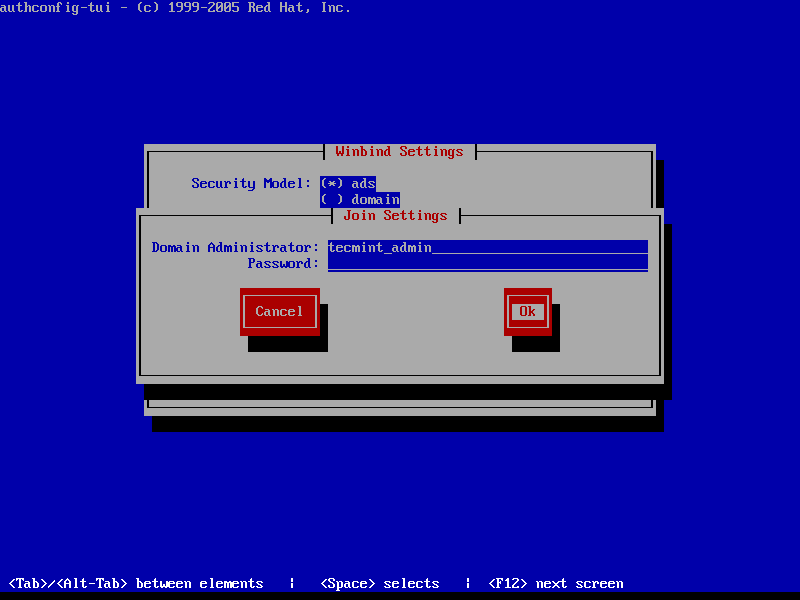

次の画面プロンプトで、AD へのマシン アカウント参加を実行するための昇格された権限を持つ Samba4 AD アカウントの資格情報を追加し、OK をクリックして設定を適用し、プロンプトを閉じます。

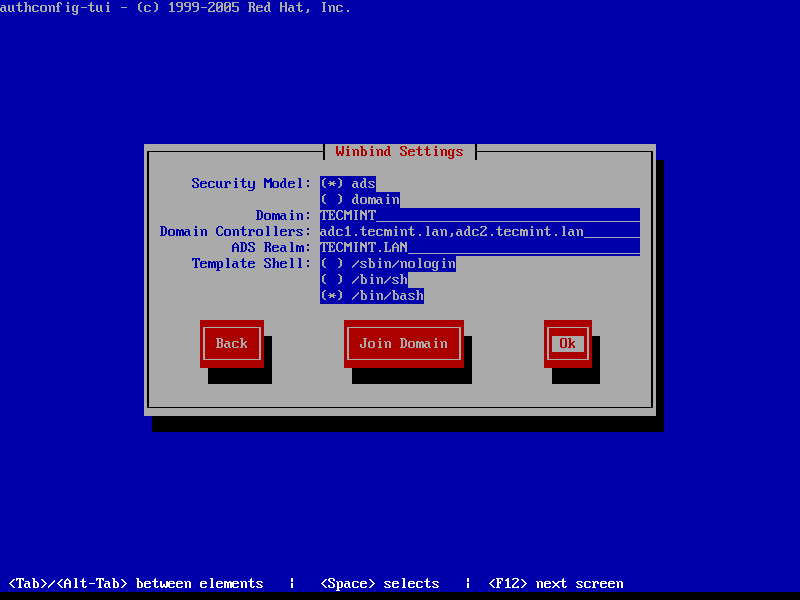

ユーザーのパスワードを入力しても、認証情報はパスワード画面に表示されないことに注意してください。残りの画面でもう一度 [OK] をクリックして、CentOS 7 マシンのドメイン統合を完了します。

特定のSamba AD 組織単位にマシンを強制的に追加するには、hostname コマンドを使用してマシンの正確な名前を取得し、マシンの名前を使用してその OU に新しいコンピューター オブジェクトを作成します。

Samba4 AD に新しいオブジェクトを追加する最良の方法は、RSAT ツールがインストールされているドメインに統合された Windows マシンからADUC ツールを使用することです。

重要: ドメインに参加する別の方法は、統合プロセスを広範囲に制御できる authconfig コマンド ラインを使用することです。

ただし、このメソッドは、以下のコマンドの抜粋に示すように、多数のパラメーターでエラーが発生する傾向があります。コマンドは長い 1 行に入力する必要があります。

authconfig --enablewinbind --enablewinbindauth --smbsecurity ads --smbworkgroup=YOUR_DOMAIN --smbrealm YOUR_DOMAIN.TLD --smbservers=adc1.yourdomain.tld --krb5realm=YOUR_DOMAIN.TLD --enablewinbindoffline --enablewinbindkrb5 --winbindtemplateshell=/bin/bash--winbindjoin=domain_admin_user --update --enablelocauthorize --savebackup=/backups

10. マシンがドメインに参加したら、以下のコマンドを実行して、winbind サービスが稼働しているかどうかを確認します。

systemctl status winbind.service

11. 次に、Samba4 AD で CentOS マシン オブジェクトが正常に作成されたかどうかを確認します。 RSAT ツールがインストールされている Windows マシンから AD ユーザーとコンピュータ ツールを使用し、ドメインのコンピュータ コンテナに移動します。 CentOS 7 サーバーの名前を持つ新しい AD コンピューター アカウント オブジェクトが右側の面にリストされます。

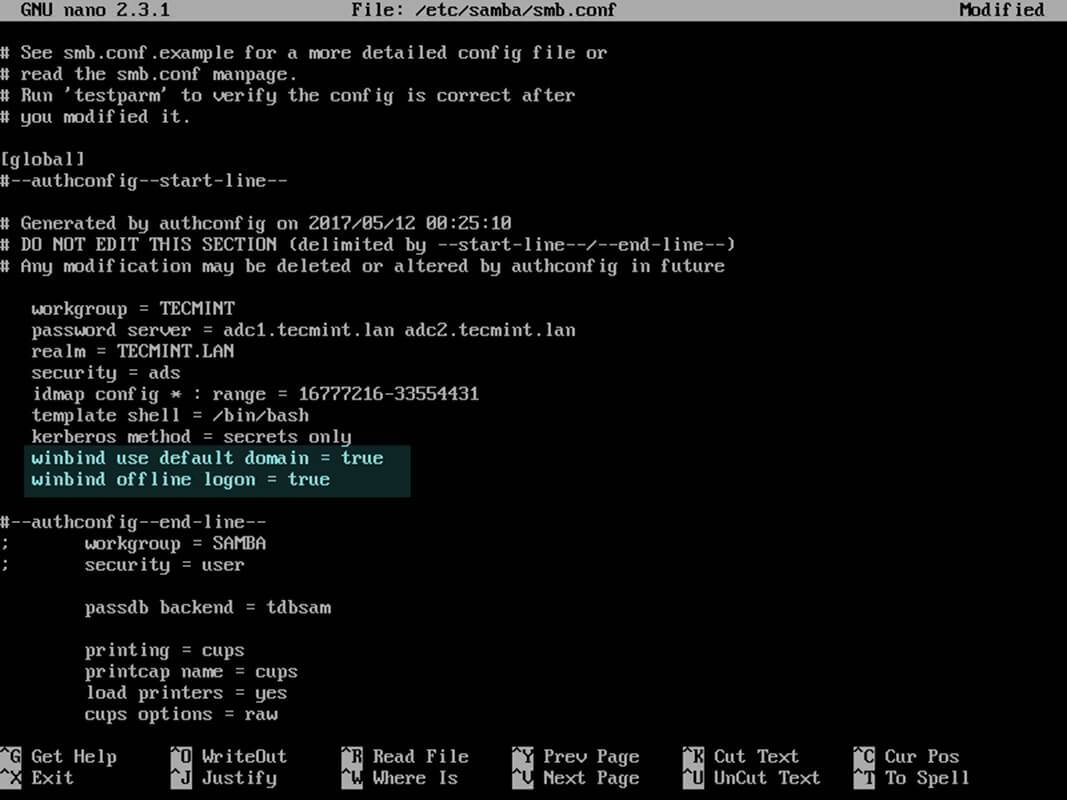

12. 最後に、Samba メイン設定ファイル (/etc/samba/smb.conf) をテキスト エディタで開き、ファイルの最後に以下の行を追加して設定を調整します。以下に示すように、[グローバル] 構成ブロック:

winbind use default domain = true

winbind offline logon = true

13. 最初のログオン時に AD アカウントのローカル ホームをマシン上に作成するには、以下のコマンドを実行します。

authconfig --enablemkhomedir --update

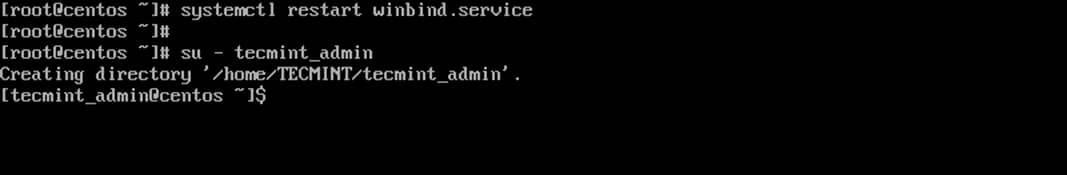

14. 最後に、Samba デーモンを再起動して変更を反映し、AD アカウントを使用してサーバーにログオンしてドメインへの参加を確認します。 AD アカウントのホーム ディレクトリは自動的に作成されます。

systemctl restart winbind

su - domain_account

15. 次のコマンドのいずれかを発行して、ドメイン ユーザーまたはドメイン グループを一覧表示します。

wbinfo -u

wbinfo -g

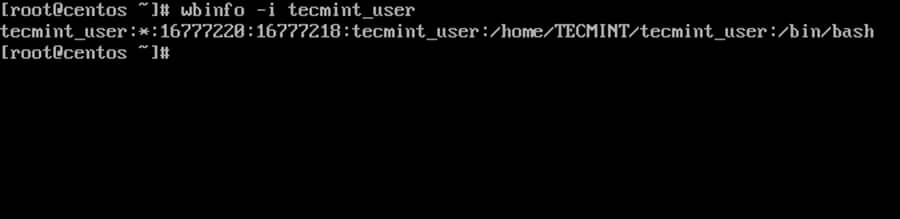

16. ドメイン ユーザーに関する情報を取得するには、以下のコマンドを実行します。

wbinfo -i domain_user

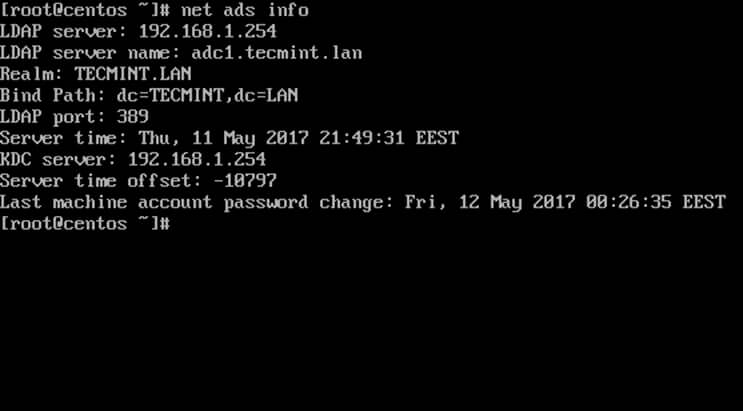

17. ドメイン情報の概要を表示するには、次のコマンドを発行します。

net ads info

ステップ 3: Samba4 AD DC アカウントを使用して CentOS にログインする

18. CentOS でドメイン ユーザーで認証するには、次のコマンド ライン構文のいずれかを使用します。

su - ‘domain\domain_user’

su - domain\\domain_user

または、winbind usedefaultdomain=true パラメータが samba 設定ファイルに設定されている場合は、以下の構文を使用します。

su - domain_user

su - [email

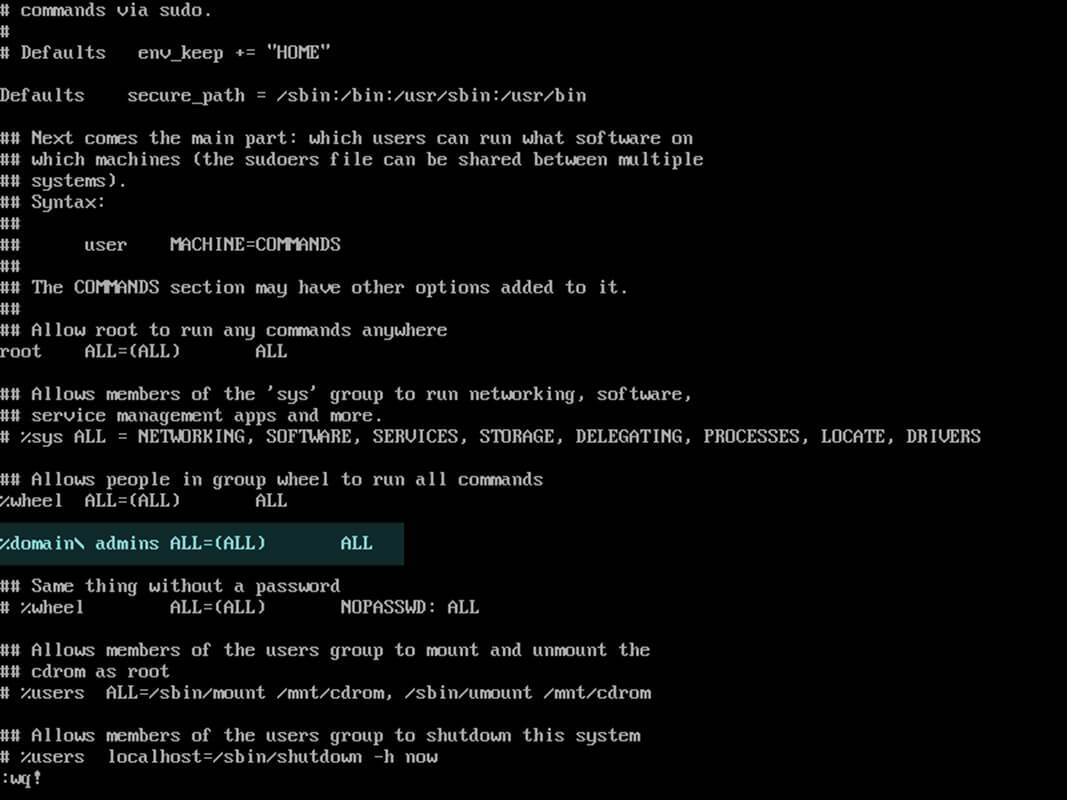

19. ドメイン ユーザーまたはグループに root 権限を追加するには、visudo コマンドを使用して sudoers ファイルを編集し、次の行を追加します。以下のスクリーンショット。

YOUR_DOMAIN\\domain_username ALL=(ALL:ALL) ALL #For domain users

%YOUR_DOMAIN\\your_domain\ group ALL=(ALL:ALL) ALL #For domain groups

または、winbind usedefaultdomain=true パラメーターが samba 構成ファイルに設定されている場合は、以下の抜粋を使用します。

domain_username ALL=(ALL:ALL) ALL #For domain users

%your_domain\ group ALL=(ALL:ALL) ALL #For domain groups

20. Samba4 AD DC に対する次の一連のコマンドは、トラブルシューティングの目的にも役立ちます。

wbinfo -p #Ping domain

wbinfo -n domain_account #Get the SID of a domain account

wbinfo -t #Check trust relationship

21. ドメインから離脱するには、昇格された権限を持つドメイン アカウントを使用して、ドメイン名に対して次のコマンドを実行します。マシン アカウントが AD から削除された後、マシンを再起動して、統合プロセスの前に変更を元に戻します。

net ads leave -w DOMAIN -U domain_admin

init 6

それだけです!この手順は主に CentOS 7 サーバーを Samba4 AD DC に参加させることに重点を置いていますが、ここで説明する同じ手順は CentOS サーバーを Microsoft Windows Server 2012 Active Directory に統合する場合にも有効です。