Linux 向けのベスト 5 オープンソース ログ管理ツール

Linux などのオペレーティング システムが実行されているとき、システム リソースを効率的かつ信頼性高く使用できるようにするために、多くのイベントが発生し、バックグラウンドでプロセスが実行されます。これらのイベントは、init や systemd プロセスなどのシステム ソフトウェア、またはApache、MySQL などのユーザー アプリケーションで発生する可能性があります。 、FTPなど。

システムやさまざまなアプリケーションの状態、およびそれらがどのように動作しているかを理解するために、システム管理者は運用環境で毎日ログ ファイルを確認し続ける必要があります。

いくつかのシステム領域やアプリケーションからログファイルを確認する必要があることは想像できるでしょう。このような場合に、ロギング システムが役に立ちます。これらは、システム管理者が設定したさまざまなログファイルの監視、レビュー、分析、さらにはレポートの生成にも役立ちます。

この記事では、現在 Linux で最もよく使用されている上位 4 つのオープンソース ログ管理システムを見ていきます。今日、すべてではないにせよ、ほとんどのディストリビューションでの標準ログ プロトコルはSyslog です。

1.ManageEngine イベントログアナライザー

ManageEngine EventLog Analyzer は、情報技術、医療、小売、金融、教育など、さまざまな業界のあらゆる規模の企業向けに設計されたオンプレミスのログ管理ソリューションです。このソリューションは、エージェントベースとエージェントレスの両方のログ収集、ログ解析機能、強力なログ検索エンジン、およびログ アーカイブ オプションをユーザーに提供します。

ネットワーク デバイス監査機能を使用すると、ユーザーはエンドユーザー デバイス、ファイアウォール、ルーター、スイッチなどをリアルタイムで監視できます。このソリューションは、分析されたデータをグラフと直感的なレポートの形式で表示します。

イベント ログ相関、脅威インテリジェンス、MITRE ATT&CK フレームワーク実装、高度な脅威分析などの EventLog Analyzer のインシデント検出メカニズムは、セキュリティ脅威が発生するとすぐに発見するのに役立ちます。

リアルタイム アラート システムは不審なアクティビティについてユーザーに警告するため、ユーザーはリスクの高いセキュリティ脅威に優先順位を付けることができます。また、自動化されたインシデント対応システムにより、SOC は潜在的な脅威を軽減できます。

このソリューションは、ユーザーが PCI DSS、ISO 27001、GLBA、SOX、HIPAA、CCPA、GDPR などのさまざまな IT コンプライアンス標準に準拠するのにも役立ちます。監視するログソースの数に応じてサブスクリプションベースのサービスが提供されます。ユーザーは、電話、製品ビデオ、オンライン ナレッジ ベースを通じてサポートを利用できます。

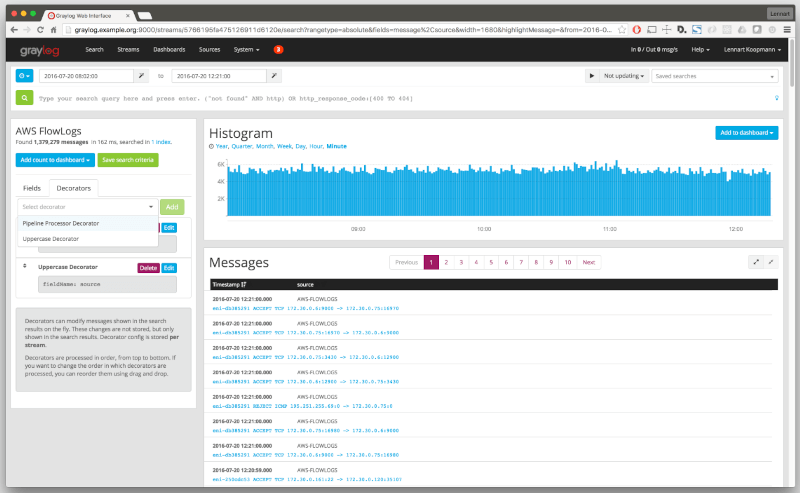

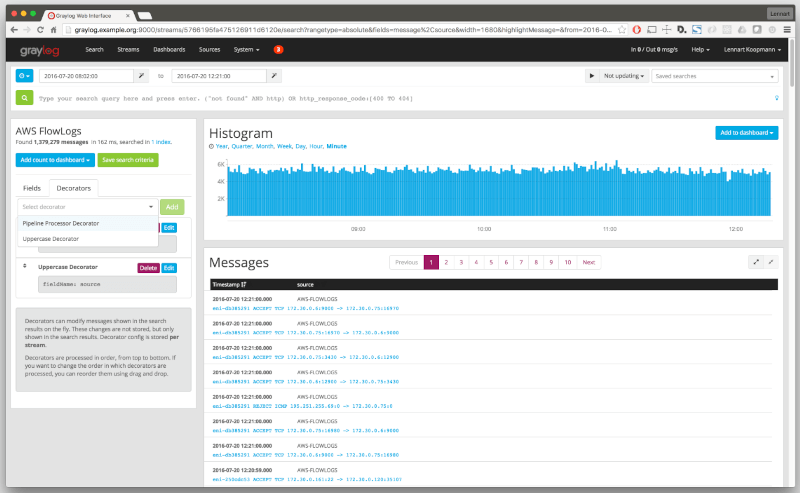

2.グレイログ2

Graylog は、オープンソースの堅牢な集中ログ管理ツールであり、テスト環境や運用環境を含むさまざまな環境でログを収集および確認するために広く使用されています。セットアップが簡単で、中小企業に強くお勧めします。

Graylog を使用すると、ネットワーク スイッチ、ルーター、ワイヤレス アクセス ポイントなどの複数のデバイスからデータを簡単に収集できます。 Elasticsearch 分析エンジンと統合され、MongoDB を活用してデータを保存し、収集されたログは深い洞察を提供し、システムの障害やエラーのトラブルシューティングに役立ちます。

Graylog を使用すると、データをシームレスに追跡するのに役立つクールなダッシュボードを備えた、すっきりとした快適な WebUI が得られます。また、コンプライアンス監査、脅威検索などに役立つ一連の優れたツールと機能も利用できます。特定の条件が満たされたとき、または問題が発生したときにアラートがトリガーされるように、通知を有効にすることができます。

全体として、Graylog は大量のデータを照合するのに非常に優れた仕事をし、データの検索と分析を簡素化します。最新バージョンはGraylog 4.0で、ダークモード、slack との統合、ElasticSearch 7などの新機能を提供します。

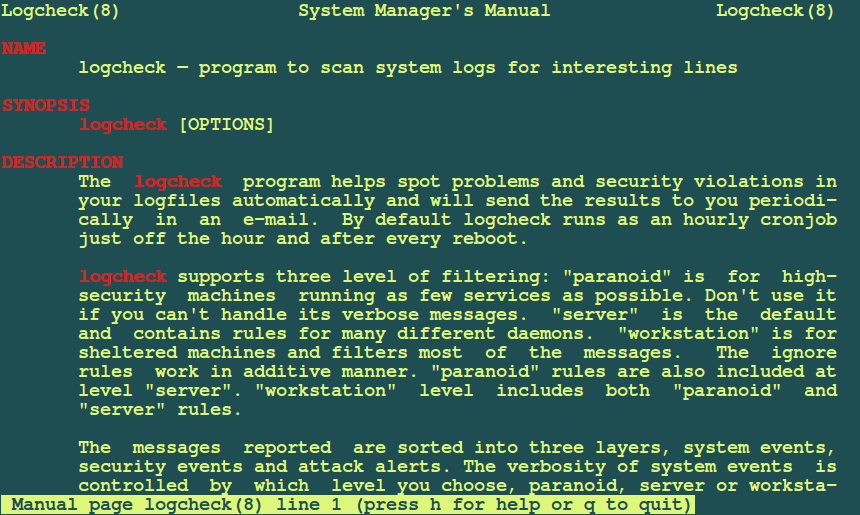

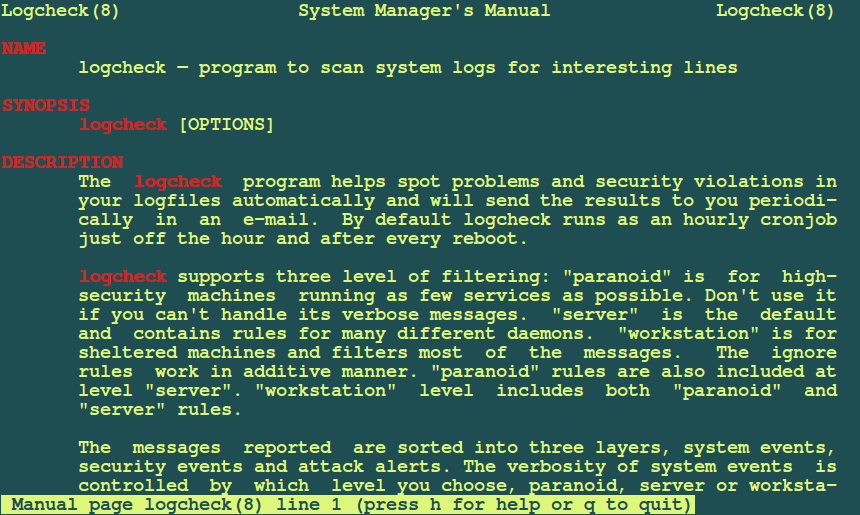

3. ログチェック

Logcheck は、cron ジョブとして実行されるもう 1 つのオープンソース ログ監視ツールです。数千のログ ファイルを調べて、違反やトリガーされたシステム イベントを検出します。その後、Logcheck はアラートの詳細な概要を設定された電子メール アドレスに送信し、不正な侵害やシステム障害などの問題について運用チームに警告します。

このログ システムでは、次の 3 つの異なるレベルのログファイル フィルタリングが開発されています。

- Paranoid: 実行するサービスができるだけ少ない高セキュリティ システムを対象としています。

- サーバー: これは logcheck のデフォルトのフィルタリング レベルであり、そのルールはさまざまなシステム デーモンに対して定義されています。パラノイド レベルで定義されたルールは、このレベルにも含まれます。

- ワークステーション: 保護されたシステム用であり、ほとんどのメッセージをフィルタリングするのに役立ちます。これには、パラノイド レベルおよびサーバー レベルで定義されたルールも含まれます。

Logcheck は、レポートされるメッセージを、セキュリティ イベント、システム イベント、システム攻撃アラートを含む 3 つのレイヤーに分類することもできます。システム管理者は、フィルタリング レベルに応じてシステム イベントを報告する詳細レベルを選択できますが、これはセキュリティ イベントやシステム攻撃アラートには影響しません。

Logcheck は次の機能を提供します。

- 事前定義されたレポート テンプレート。

- 正規表現を使用してログをフィルタリングするメカニズム。

- インスタント電子メール通知。

- 即時のセキュリティ警告。

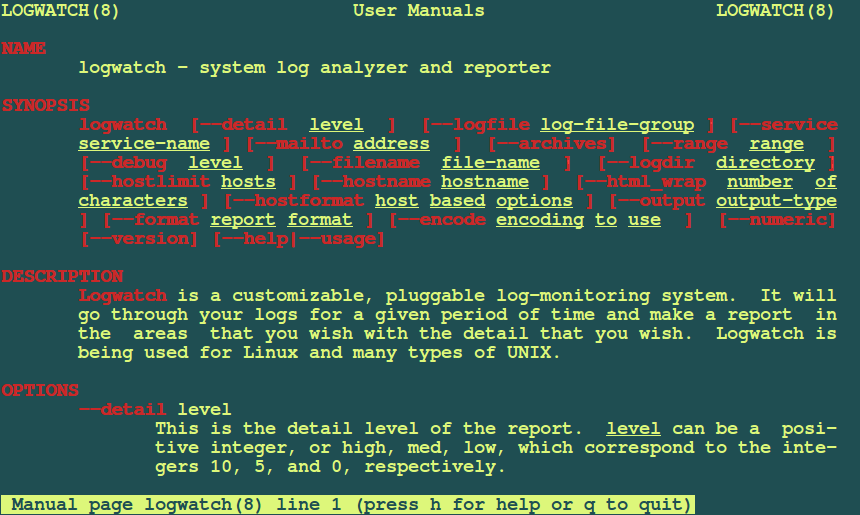

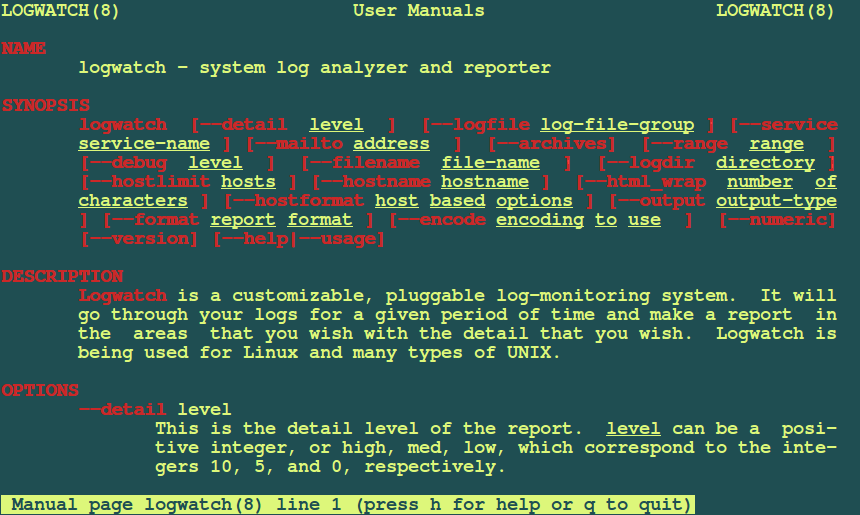

4.ログウォッチ

Logwatch は、オープンソースの高度にカスタマイズ可能なログ収集および分析アプリケーションです。システム ログとアプリケーション ログの両方を解析し、アプリケーションの実行状況に関するレポートを生成します。レポートはコマンド ラインまたは専用の電子メール アドレスを通じて配信されます。

/etc/logwatch/conf パスのパラメータを変更することで、Logwatch を好みに合わせて簡単にカスタマイズできます。また、ログの解析を容易にするために、事前に作成された PERL スクリプトという追加機能も提供されます。

Logwatch は段階的なアプローチを採用しており、構成の詳細が定義される主な場所は 3 つあります。

- /usr/share/logwatch/default.conf/*

- /etc/logwatch/conf/dist.conf/*

- /etc/logwatch/conf/*

すべてのデフォルト設定は、/usr/share/logwatch/default.conf/logwatch.conf ファイルで定義されています。推奨される方法は、このファイルをそのままにし、代わりに元の構成ファイルをコピーしてカスタム設定を定義することによって、/etc/logwatch/conf/ パスに独自の構成ファイルを作成することです。

Logwatch の最新バージョンはバージョン 7.5.5 で、journalctl を使用してsystemd ジャーナルを直接クエリするためのサポートを提供します。独自のログ管理ツールを購入する余裕がない場合でも、ログウォッチを使用すると、すべてのイベントがログに記録され、何か問題が発生した場合に通知が配信されるため、安心できます。

5.ログスタッシュ

Logstash は、ローカル ファイルやS3 などの分散システムを含む多数のソースからデータを受け入れるオープンソースのサーバー側データ処理パイプラインです。次に、ログを処理してElasticsearch などのプラットフォームに送り、後で分析してアーカイブします。これは、複数のアプリケーションから大量のログを取り込み、後でそれらをさまざまなデータベースまたはエンジンに同時に出力できるため、非常に強力なツールです。

Logstash は、非構造化データを構造化し、地理位置情報の検索を実行し、個人データを匿名化し、複数のノードにわたって拡張します。 SNMP、ハートビート、Syslog、Kafka、Puppet、Windows イベント ログなどを含む、Logstash にパイプをリッスンさせることができるデータ ソースの広範なリストがあります。

Logstash は、解析や構造化などのために Logstash にデータをフィードする軽量のデータ シッパーである「ビート」に依存しています。データはその後、インデックス作成のために Google Cloud、MongoDB、Elasticsearch などの他の宛先に送信されます。 Logstash は、ユーザーがあらゆる形式のデータを照合し、解析し、インタラクティブなダッシュボード上で視覚化できるようにする Elastic Stack の重要なコンポーネントです。

さらに、Logstash は広範なコミュニティ サポートと定期的なアップデートを受けています。

まとめ

現時点ではこれで終わりです。Linux で使用できるログ管理システムはこれらがすべてではないことに注意してください。今後の記事でもリストの見直しと更新を続けていきます。この記事がお役に立てば幸いです。また、他の重要なロギング ツールやシステムについてコメントを残してお知らせいただければ幸いです。