自分の Linux システムをハッキングする方法

パスワードは、 ほとんどのシステムにおけるシステムセキュリティの唯一の基準です。そしてLinuxに関しては、root パスワードを知っていれば、そのマシンの所有者となります。 パスワードは、BIOS、ログイン、ディスク、のセキュリティ対策として使用されます。 > 申し込みなど。

Linux は、ハッキングやクラックの対象となる最も安全なオペレーティング システム であると考えられており、実際にそうなのですが、それでも、いくつかのループホールとエクスプロイトについて説明します。 Linux システム。私たちは自分のマシンのセキュリティを突破するための記事として、 記事全体を通してCentOS Linuxを使用します。

Linux マシンが起動するとすぐに、任意のキーを押して起動を中断すると、GRUB メニューが表示されます。

「e」を押して編集し、カーネルで始まる行 (通常は 2 行目) に移動します。

次に、「e」を押してカーネルを編集し、行末 (1 つの空白スペースの後) に「1」を追加して、強制的にシングル ユーザー モードで起動するようにして、カーネルを禁止します。デフォルトの実行レベルに入ります。 「Enter」 を押してカーネル編集を閉じ、変更したオプションで起動します。起動するには「b」を押す必要があります

これでシングルユーザー モードにログインしました。

そうです!ここで「passwd」コマンドを使用してroot パスワードを変更できます。そして、root パスワードを取得すると、Linux マシンを所有することになります – 覚えていますか?グラフィカル画面に切り替えてあらゆるものを編集できるようになりました。

注: 上記の「passwd」コマンドが機能せず、何も出力されなかった場合は、単にSELinux は強制モードになっているため、先に進む前にまず無効にする必要があります。プロンプトで次のコマンドを実行します。

setenforce 0次に、「passwd」コマンドを実行して、root パスワードを変更します。さらにコマンド。

X ウィンドウに切り替える

コマンド「init 5」 (Fedora ベース) システムおよび「gdm3」 (Debian ベース) システムを使用します。

それでは、 これはLinux ボックスをハッキングするのに簡単なことではないでしょうか?誰かがサーバーに対してこれを行った場合のシナリオを考えてください。パニックになります。ここで、 シングル ユーザー モードを使用してLinux マシン が変更されないように保護する方法を学びます。

どのようにしてシステムに侵入したのでしょうか? シングルユーザー モードを使用します。 OKつまり、ここでの抜け穴は、パスワードを入力せずにシングル ユーザー モードにログインするということです。

この抜け穴を修正する、つまりシングル ユーザー モードをパスワードで保護します。

お気に入りのエディタでファイル「/etc/rc1.d/S99single」を開き、行を検索します。

exec init -t1 sその上に次の行を追加するだけです。出口を保存します。

exec sbin/sulogin前に

後

シングル ユーザー モードに入る前に、続行するには root パスワードを入力する必要があります。上記のファイルを変更した後、シングル ユーザー モードに入ろうとしていることを再度確認してください。

あなたもチェックしてみてはいかがでしょうか。

シングル ユーザー モードを使用せずに Linux システムをハッキングする

さて、これでシステムが安全になったと安心していただけるでしょう。ただし、これは部分的には真実です。シングル ユーザー モードを使用して Linux ボックス をクラックできないのは事実ですが、それでも別の方法でハッキングできる可能性があります。

上記の手順では、シングル ユーザー モードに入るようにカーネルを変更しました。今回もカーネルを編集しますが、パラメータは異なります。どのように行うかを見てみましょう。

上記のプロセスではカーネル パラメータとして「1」を追加しましたが、ここでは「init=/bin/bash」を追加し、「b<」を使用して起動します。」。

そしておっとあなたはまたシステムをハッキングしました。プロンプトはこれを正当化するのに十分です。

ここで、「passwd」コマンドを使用した最初の方法で述べたのと同じプロセスを使用してroot パスワードを変更しようとすると、次のような結果が得られます。

理由と解決策は?

- 理由: ルート (/) パーティションは読み取り専用でマウントされています。 (そのためパスワードは書き込まれませんでした)。

- 解決策: ルート (/) パーティションを読み取り/書き込み 権限でマウントします。

読み取り/ 書き込み権限を使用してルート パーティションをマウントします。次のコマンドを正確に入力します。

mount -o remount,rw /

ここでもう一度、「passwd」コマンドを使用して root のパスワードを変更してみます。

万歳!またしてもLinux システムにハッキングされました。 ああ男は、システムが悪用するのがとても簡単です。 いいえ!答えは「いいえ」です。必要なのはシステムを設定することだけです。

上記の 2 つのプロセスにはすべて、パラメーターの調整とカーネルへの受け渡しが含まれます。したがって、カーネルの微調整を停止するために何らかの措置を講じた場合、明らかに Linux ボックスは安全になり、そう簡単に壊れることはありません。また、起動時にカーネルの編集を停止するには、ブート ローダーにパスワードを提供する必要があります。つまり、grub (Lilo<) をパスワードで保護します。 はLinux 用の別のブートローダーですが、ここでは説明しません)ブートローダー。

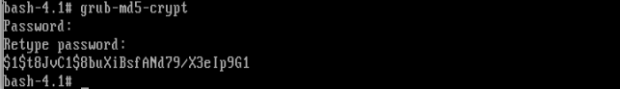

「grub-md5-crypt」に続けてパスワードを使用して、暗号化されたパスワードをブートローダーに提供します。まずパスワードを暗号化します

上記の暗号化されたパスワードをそのままコピーし、次のステップで使用するので安全に保管してください。次に、お気に入りのエディタを使用して「grub.conf」ファイルを開き (場所は /etc/grub.conf になります)、次の行を追加します。

password --md5 $1$t8JvC1$8buXiBsfANd79/X3elp9G1「$1$t8JvC1$8buXiBsfANd79/X3elp9G1」を、上記で生成した暗号化されたパスワードに変更し、別の場所に安全にコピーします。

「grub.conf」ファイルに上記の行を挿入し、保存して終了します。

クロスチェックを行って、起動時にカーネルを編集すると、結果が得られました。

システムが完全に安全になり、ハッキングされる可能性がなくなったと思っているかもしれませんが、それでもゲームは終わっていません。

起動可能なイメージを使用してパスワードを削除し変更するためにレスキュー モードを強制できることを知っておくとよいでしょう。

インストールCD/DVDをドライブに入れてインストールされたシステムをレスキューを選択するか、他のレスキューイメージを使用するだけです。Live Linux ディストリビューションを使用することもできます。 >、HDDをマウントし、「grub.conf」ファイルを編集してパスワード行を削除し、再起動すると再びログインします。

注: レスキュー モードでは、HDDは「/mnt/sysimage」にマウントされます。

chroot /mnt/sysimage

vi grub.conf (remove the password line)

rebootあなたはこう尋ねるでしょう - それで、終わりはどこにあるのでしょう。まあ、そうだと思います。

- BIOS をパスワードで保護します。

- ブート順序を最初に HDD、次に残り (CD/DVD、ネットワーク、USB) に変更します。 )。

- 十分に長く、 覚えやすく推測しにくいパスワードを使用してください。

- パスワードをどこにも書かないでください。

- 明らかにパスワードには大文字、小文字、数字、特殊文字を使用してください。壊れにくいです。

このガイドは、事実を認識させ、システムを保護する方法を説明することだけを目的としています。 linux-console.net とこの記事の筆者は、このガイドを他人のシステム悪用のベースとして使用しないことを強く推奨します。読者がそのような活動に参加する場合、それは読者の単独の責任であり、そのような種類の行為については、書き込みもlinux-console.net も責任を負いません。

あなたのポジティブなコメントは私たちに気分を良くさせ励ましさせてくれます。それは常にあなたに求められています。ぜひ楽しんで楽しみにしてください。